Злоумышленники сети Интернет знают множество способов, как оставаться незамеченными и как скрывать свое истинное лицо. Одним из распространенных методов маскировки в режиме онлайн является IP Spoofing.

Используя такой подход, преступник с легкостью может пробраться в чужой компьютер, получив к нему доступ, при этом будет выдавать себя за доверенное устройство. Данный обзор посвящен раскрытию понятия, что такое ip спуфинг, как его выявлять и как можно от него защититься.

Что такое IP-адрес и IP-спуфинг

IP-адрес является уникальным сетевым адресом узла в компьютерной сети, которая сформирована на базе объединения протоколов TCP и IP. Интернет-сеть требует, чтобы каждый адрес был уникальным, а также в рамках локальной сети должен поддерживаться тоже уникальный адрес.

Структура IP-адреса представляет собой два элемента – номер сети и номер узла.

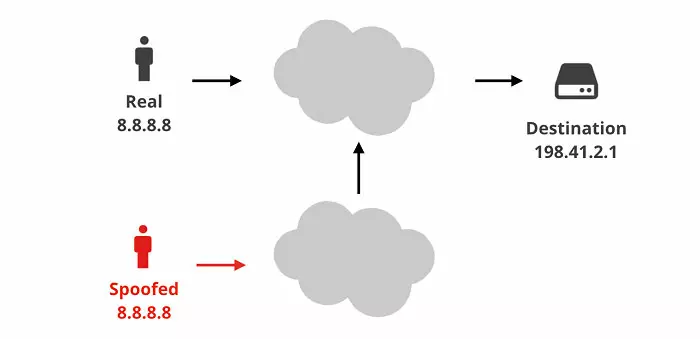

IP-спуфинг определяется как одно из направлений хакерских атак, когда задействуется чужой IP, чтобы обмануть систему безопасности и проникнуть в постороннюю компьютерную сеть. Слово «spoof» с английской языка означает мистификацию, то есть злоумышленник маскируется под своего, чтобы проникнуть к частным данным.

Метод спуфинга используется в определенных целевых атаках, когда хакер изменяет данные адреса отправителя в IP-пакете. Все эти действия позволяют скрыть истинный адрес того, кто совершает данную атаку, чтобы получить ответный пакет на свой адрес или же реализовать другие личные цели.

Чаще всего онлайн-нарушители атакуют чужие компьютеры, чтобы фальсифицировать собственные заголовки IP-пакетов, в частности изменять IP-адрес источника. В этом случае спуфинг приравнивается к «слепой подмене». На самом деле, фальсифицированный пакет не может передаться в машину крэкера из-за измененного исходящего адреса. Но есть способы обхода и получения желаемого.

Таких способов два:

- Source routing или маршрутизация от источника – в протоколе IP можно задать нужный маршрут для передачи пакета данных;

- Re-routing или перемаршрутизация – при использовании протокола RIP можно сделать замену и предложить свой RIP-пакет с измененными данными.

Как делается IP спуфинг?

Как уже было сказано выше, подмена IP в пакете данных происходит двумя способами – заменой адреса в системе на нужный хакеру, чтобы он автоматически добавлялся в пакет, и путем самостоятельного создания пакета, в который можно записать любой source IP.

Но эти атаки являются трудоемкими, поскольку хакер не получает ответные пакеты целевого сервера.

Например, история помнит всемирно известную атаку 1994-го года, совершенную Кевином Митником на машину Цумоту Шимомуры.

Ее принцип заключался в следующем:

- находится IP-адрес доверенной машины – можно задействовать команду showmount-e, чтобы вывести список хостов по экспорту файловых систем, или команду rpcinfo, которая предоставляет развернутую информацию;

- активируется атака «отказ в обслуживании» против доверенной машины – например, с помощью SYN-наводнения. Таким образом, машина не ответит на пакеты от целевого сервера, что и требуется хакеру;

- попытка расшифровать последовательный номер TCP – у каждого такого пакета есть свой номер, а после истечения срока действия присваивается новый, который генерируется линейно случайным методом;

- во время атаки открывается TCP-соединение с желаемым портом. Задействуется механизм тройного квитирования;

- в ходе атаки крэкер не получает ответ от сервера в виде пакета с выставленными флагами SYN-ACK. Соединение устанавливается путем прогнозирования номера последовательности, после чего отправляется пакет с предполагаемым номером. Устанавливается соединение и теперь крэкер может отправлять команду для получения дополнительных прав доступа. Когда он получает необходимые данные, они передаются на сервис rsh, и теперь можно совершать подключение по rlogin или rsh, даже не меняя адрес источника.

Кто использует IP спуфинг

TCP – это протокол транспортного уровня, оснащенный встроенным механизмом для предотвращения спуфинга. Но существует еще протокол UDP, который не располагает таким механизмом и все его приложения наиболее уязвимы для спуфинга.

В рамках ip spoofing крэкер не видит ISNs, потому что не получит ответ от сервера. Чтобы установить соединение от имени чужого адреса, нужно угадать ISNs.

Среди самых распространенных вариаций спуфинг-атак можно назвать следующие:

- SYN-флуд – относится к типу DoS-атак. Хакер может посылать запросы SYN на удаленный сервер, совершая подмену адреса отправителя. Ответ будет приходить на фиктивный адрес, а после подключения появляются полуоткрытые соединения. Такая атака ориентирована на уязвимости ограничений ресурсов операционных систем для полуоткрытых соединений;

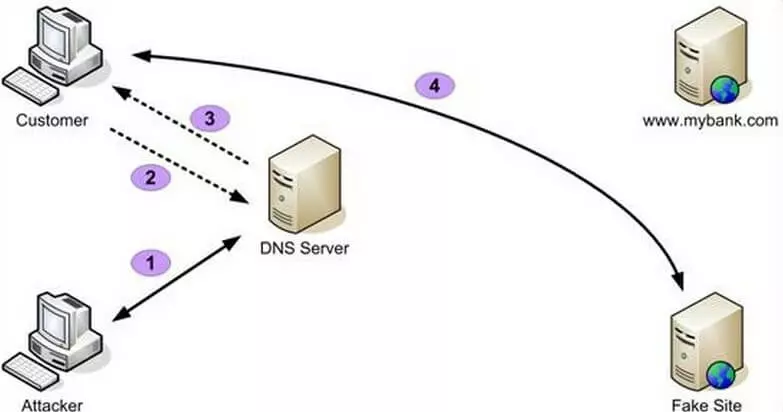

- DNS-усиление – еще одна DoS-атака, заключающаяся в том, что компьютером посылаются запросы на сервер DNS, а в пакете данных указывается IP того компьютера, который атакуется. Поскольку ответ с сервера будет превышать объем запроса в разы, это существенно повышает шансы успешного взлома;

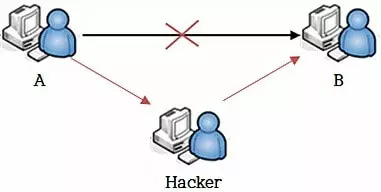

- TCP hijacking – здесь внимание падает на поля Sequence Number и Acknowledge Number, поскольку по ним конечным хостом различаются TCP-абоненты и TCP-соединения. Если знать эти поля и использовать подмену IP, тогда во время атаки можно будет получить любые сведения, чтобы сорвать соединение, создать ошибку подключения и любые другие злоумышленные действия;

- аутентификация на основе IP-адреса – если между машинами сформированы доверительные отношения, тогда именно такой способ взлома будет самым эффективным. Достаточно подменить соединение на одной из них, чтобы получить доступ к целевому ресурсу без дополнительной аутентификации (destination IP). Примером такой атаки можно назвать описанный выше случай про Кевина Митника.

Как защититься от спуфинг-атаки

Самый легкий для выявления тип спуфинга – это через email. Если пользователь получил письмо, в котором его просят предоставить личные данные, это уже говорит об угрозе спуфинга. Всегда нужно проверять адрес отправителя и использовать зашифрованные контейнеры и даже не вестись на такие попытки – ни одна компания никогда не запрашивает персональные данные по э-мейл.

Но пользователь никогда не узнает о том, что его атаковали, поскольку может не обратить внимание на изменение поведения сайтов или появления подозрительных деталей. Но если вы засомневаетесь в надежности веб-ресурса, лучше сразу закрыть его или не выполнять никакие действия, особенно финансовые операции, чтобы обезопасить себя от взлома и проникновения мошенников.

Специфика спуфинга в том, что такая атака маскирует истинный источник, поэтому его не легко устранить. Зато соблюдение элементарных правил безопасности позволит защититься или, как минимум, предотвратить попытку проникновения к пользовательским данным.

IP спуфинг нельзя остановить, но важно принять эффективные меры, чтобы не дать поддельным пакетам попасть в сеть. В этом случае используется прием фильтрации входа.

Данная мера заключается в том, что используется опция фильтра, чтобы проверять входящие IP-пакеты и изучать их исходные заголовки. Если выявляется несовпадение данных или же возникает подозрение в их подлинности, они будут отклонены.

Многие сети практикуют фильтрацию исходящего типа, чтобы проверять направляемые другим машинам пакеты с данными. Это также помогает предотвращать попытки взломов и ip спуфинг-атак.

Пользователям рекомендуется применять такие меры защиты и предотвращения действий злоумышленников:

- не отвечать на сообщения, в которых указывается предоставить свои личные данные;

- всегда внимательно изучать адрес отправителя;

- замечать странности в поведении сайтов или прекращать пользоваться ими, если сомневаетесь в надежности ресурса.

Технические меры для предотвращения IP спуфинг и обеспечения сетевой безопасности

Для предотвращения IP спуфинга и обеспечения сетевой безопасности необходимо применять ряд технических мер, которые помогут защитить сеть и устройства от потенциальных атак.

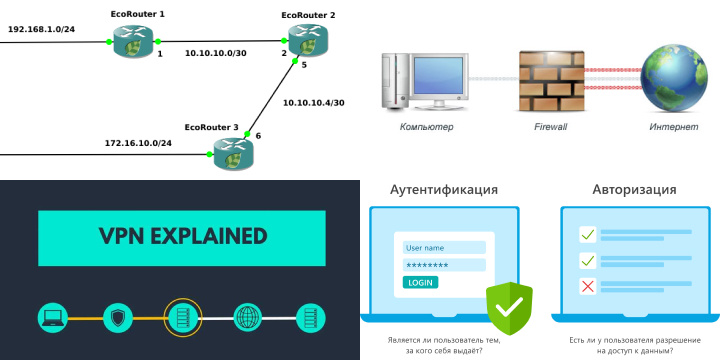

- Фильтрация на уровне маршрутизации: Применение анти-спуфинг фильтров на маршрутизаторах может помочь предотвратить передачу исходящего трафика с поддельными IP-адресами, тем самым предотвращая спуфинг.

- Настройка системы файрвола: Использование фирменного межсетевого экрана (firewall) поможет контролировать входящий и исходящий трафик, фильтруя межсетевые пакеты с недопустимыми источниками.

- Использование аутентификации: Защитите свою сеть и устройства с помощью механизмов аутентификации, таких как WPA3 для Wi-Fi, а также двухфакторной аутентификации для доступа к сетевым ресурсам.

- Обновление программного обеспечения: Регулярно обновляйте операционные системы, программы и аппаратные устройства, чтобы устранить известные уязвимости, которые могут быть использованы злоумышленниками для спуфинга.

- Использование VPN: Виртуальные частные сети (VPN) могут обеспечить дополнительный уровень защиты, маскируя ваш настоящий IP-адрес и шифруя передаваемые данные.

- Мониторинг сетевой активности: Внедрение систем мониторинга и обнаружения аномалий позволит оперативно выявлять и реагировать на подозрительные активности, включая спуфинг-атаки.

- Внимательность к электронной почте и ссылкам: Обучите сотрудников распознавать фишинговые атаки и обращать внимание на поддельные электронные письма и ссылки, которые могут использоваться для спуфинга.

Эффективная защита от IP спуфинга требует комплексного подхода, включающего в себя не только технические меры, но и обучение персонала и соблюдение лучших практик сетевой безопасности.

Заключение

С одной стороны, понимать спуфинг, что это атака хакеров – мало. Важно еще применять меры безопасности для защиты своих личных данных. Всегда пользуйтесь антивирусной программой, храните все важные файлы в надежно месте.

IP-Spoofing является достаточно распространенной проблемой, и так легко от нее не избавиться. Если понимать, как все устроено и как действует, тогда проще обезопаситься, используя VPN сервисы, которые шифруют Ваш трафик, и совершать только проверенные манипуляции в сети.

4 комментария

Уже раннее читала про спуфинг-атаки, но инфа была размытой и непонятной. Теперь все стало куда яснее и четче, теперь хотя бы понимаю, что именно IP задействуется для передачи фиктивного пакета и проникновения к пользовательским данным.

У меня стоит мощный антивирус, всепока не было проблем со взломом. Но в статье пишется, что спуфинг по IP нельзя обратить, так что, возможно, я тоже подвергалась атакам. Хочется верить что это не так

Когда-то думал, что мой антивирус самый лучший, пока система не сдохла из-за взлома. Не знаю, был ли в ней спуффинг как одна из атак, но я жестко тогда пострадал. С того момента по 100500 раз все проверяю и не лажу по сомнительным сайтам. Даже какой-то внутренний страх остался после того взлома, поскольку накрылись все файлы по работе. Зато такие статьи, как эта, помогают больше узнавать об атаках и понимать, как можно защищаться от них, или хотя бы попытаться.

Часто имею дело с атаками, потому что работая такая)) Согласен, что проблема destination IP всегда серьезная и трудно решаемая, но что поделать, это ведь Интернет и все его широкие возможности))

Могу лишь посоветовать рядовым юзерам поменьше шастать по всяким подозрительным сайтам и никому не раскрывать свои данные, на края уже впн-ном пользоваться или другими защитными фишками. Когда работаешь в сети, всегда подвергаешься риску, а последствия могут потом быть печальными, так что лучше сразу принимать меры предосторожности.

Никогда не знал о таких атаках как IP спуфинг, и даже не подозревал, что через электронную почту можно спровоцировать их. Я всегда удаляю подозрительные письма, не передаю никому данные, так что, надеюсь, никто не взламывал мою информацию.

А там, кто его знает. Зато теперь буду осведомлен, спасибо за полезную статью, чтобы можно было в случае чего поберечь себя от хакеров. Теперь буду внимательно следить за сайтами и их поведением, хотя бы буду понимать, что это может быть внешняя угроза.

Всем добра и защиты от взломов)))