Недостатком является File Manager, плагин с более чем 700,000 пользователей, 52% из них страдают.

Хакеры активно используют уязвимость, которая позволяет им выполнять команды и вредоносные скрипты на сайтах, на которых запущен File Manager, плагин WordPress с более чем 700 000 активных установок, сообщили во вторник исследователи. Информация об атаках появилась через несколько часов после того, как был исправлен дефект безопасности.

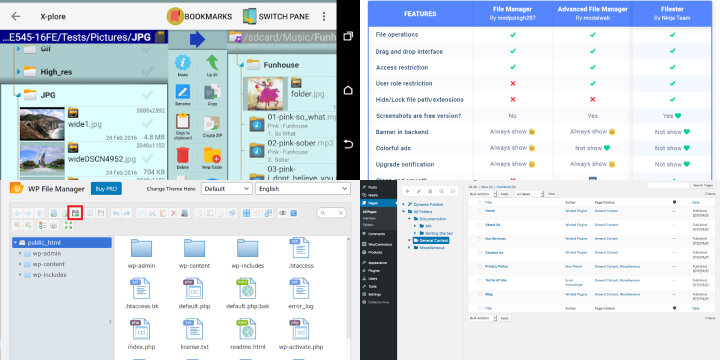

Злоумышленники используют эксплойт для загрузки файлов, содержащих web shell, которые скрыты в образе. Оттуда у них есть удобный интерфейс, который позволяет им выполнять команды в plugins/wp-file-manager/lib/files/, в каталоге, где находится плагин File Manager. Хотя это ограничение не позволяет хакерам выполнять команды на файлах вне каталога, хакеры могут быть в состоянии точнее определить повреждения, загружая скрипты, которые могут выполнять действия на других частях уязвимого сайта.

NinTechNet, фирма, занимающаяся безопасностью веб-сайтов в Бангкоке, Таиланд, одной из первых сообщила о нападениях в дикой природе. В посте говорилось, что хакер использует уязвимость для загрузки скрипта под названием hardfork.php, а затем использует его для вставки кода в скрипты WordPress /wp-admin/admin-ajax.php и /wp-includes/user.php.

Бэкдоринг уязвимых сайтов в масштабе

По электронной почте генеральный директор NinTechNet Джером Бруандет написал:

Слишком рано говорить о последствиях, потому что когда мы поймали атаку, хакеры просто пытались зайти на бэкдоры сайтов. Однако одна интересная вещь, которую мы заметили, заключалась в том, что злоумышленники впрыскивали какой-то код для парольной защиты доступа к уязвимому файлу

connector.minimal.php, чтобы другие группы хакеров не могли воспользоваться уязвимостью на уже зараженных сайтах.Все команды можно запускать в папке /lib/files (создавать папки, удалять файлы и т.д.), но самой важной проблемой является то, что они могут загружать PHP-скрипты и в эту папку, а затем запускать их и делать все, что угодно с блогом.

Пока они загружают «FilesMan», еще один файловый менеджер, часто используемый хакерами. Этот сильно запутан. В ближайшие несколько часов и дней мы увидим, что именно они будут делать, потому что если они защитят уязвимый файл паролем, чтобы другие хакеры не смогли воспользоваться уязвимостью, то, скорее всего, они ожидают, что вернутся и посетят зараженные сайты.

Между тем, сотрудник компании Wordfence, занимающейся вопросами безопасности веб-сайтов, в своем сообщении сообщил, что за последние несколько дней было остановлено более 450 000 попыток взлома. В посте говорилось, что злоумышленники пытаются внедрить различные файлы. В некоторых случаях эти файлы были пустыми, скорее всего, в попытке обнаружить уязвимые сайты и, в случае успеха, впрыснуть вредоносный файл позже. Загружаемые файлы имели имена, включая hardfork.php, hardfind.php и x.php.

«Подобный плагин файлового менеджера позволит злоумышленнику манипулировать или загружать любые файлы по своему выбору прямо с панели управления WordPress, что потенциально позволит ему повысить свои привилегии, как только он окажется в зоне администрирования сайта», — написала Хлоя Чемберленд (Chloe Chamberland), исследователь из охранной фирмы Wordfence, во вторник в своем сообщении. «Например, злоумышленник может получить доступ к админ-зоне сайта с помощью взломанного пароля, затем получить доступ к этому плагину и загрузить веб-оболочку для выполнения дальнейшего перечисления сервера и потенциально повысить свою атаку с помощью другого эксплойта».

52% из 700 000 = потенциальный ущерб

Плагин File Manager помогает администраторам управлять файлами на сайтах, на которых работает система управления контентом WordPress. Плагин содержит дополнительный файловый менеджер, известный как elFinder, библиотеку с открытым исходным кодом, предоставляющую основную функциональность плагина, а также пользовательский интерфейс для его использования. Уязвимость возникает из-за того, как плагин реализовал elFinder.

«Ядро проблемы началось с того, что плагин File Manager переименовал расширение файла библиотеки elFinder connector.minimal.php.dist в .php, чтобы его можно было запускать напрямую, даже если файл коннектора не использовался самим файловым менеджером», — объяснил Чемберленд. «Такие библиотеки часто включают примеры файлов, которые не предназначены для использования «как есть» без добавления элементов управления доступом, и этот файл не имеет никаких ограничений прямого доступа, что означает, что к этому файлу может получить доступ кто угодно. Этот файл мог быть использован для инициализации команды elFinder и был подключен к файлу elFinderConnector.class.php».

Сэл Агилар, подрядчик, который устанавливает и защищает сайты WordPress, зашел в Twitter, чтобы предупредить об атаках, которые он видит.

Недостатком безопасности являются версии File Manager от 6.0 до 6.8. показывает, что в настоящее время около 52% инсталляций являются уязвимыми. Учитывая, что более половины установленной базы File Manager из 700 000 сайтов являются уязвимыми, вероятность ущерба высока. Сайты, работающие с любой из этих версий, должны быть обновлены до версии 6.9 как можно скорее.

File Manager: Большая Уязвимость с Крупным Потенциалом Ущерба

С учетом активного использования хакерами уязвимости в плагине WordPress, File Manager, ситуация становится настораживающей. Этот плагин, с более чем 700 000 пользователей, стал объектом целенаправленных атак, приводящих к попыткам установки вредоносных скриптов на сайты, где он активирован. Исправление было проведено недавно, однако, информация о новых атаках появляется вновь.

Эксплойты позволяют хакерам загружать веб-оболочки и выполнять команды прямо в каталоге, где размещен плагин, обладая удобным интерфейсом для манипуляции файлами и выполнения произвольных действий. Хотя это ограничивает область атаки только к этой директории, хакеры исследуют возможности для дальнейших манипуляций, включая парольную защиту доступа к уже зараженным файлам, чтобы предотвратить доступ конкурирующих групп хакеров.

Компания NinTechNet, первая обнаружившая эти атаки, сообщила, что хакеры используют уязвимость для загрузки файлов, изменяющих скрипты WordPress, что является серьезным замыслом. Несмотря на предпринятые меры, уровень угрозы остается высоким.

Используемый метод, называемый «FilesMan», позволяет хакерам манипулировать сайтами и загружать файлы на их усмотрение, получая привилегии администратора. Это открывает дверь для дальнейшей эксплуатации, включая внедрение вредоносных программ в систему управления сайтом.

Сейчас уязвимыми остаются версии плагина с 6.0 по 6.8, что означает, что более половины установок подвержены риску. Такой объем уязвимости при наличии 700 000 активных установок File Manager представляет значительный потенциал ущерба. Обновление до версии 6.9 является жизненно важным для сайтов, чтобы предотвратить возможные атаки и сохранить безопасность данных.